世界中で猛威を振るったランサムウェアの拡大を匿名の研究者が偶然阻止

サンフランシスコ(CNNMoney) 英国の病院などが大規模なサイバー攻撃を受けた問題で、攻撃に使われたランサムウェア(身代金要求型ウイルス)の感染拡大を、英国の研究者が偶然阻止していたことが分かった。

英国でマルウェア(有害ソフト)を研究する22歳の人物で、「マルウェアテック」と名乗っている。CNNの取材に対し、身元や性別は明かさなかった。本人が13日早朝、ブログへの投稿で公表したところによると、問題のランサムウェアのアクセス先に未登録のドメインが見つかったため、そのドメインを10.69ドル(約1200円)で買い取り、マルウェア対策の「シンクホール」と呼ばれるサーバーへ振り向けるようにした。

買い取ったドメインが実はランサムウェアの動作を停止させるスイッチだったことに、後から気付いたという。ランサムウェアはこのドメインが有効になると、動作を停止する仕組みになっていた。

ただし、停止されたのは一種類のランサムウェアにすぎない。このドメインを使わない型もあり、そちらはまだ感染が拡大する恐れがある。

停止スイッチを外部から簡単に作動させることができたため、犯人が素人だった可能性も指摘されている。ただ専門家らは、同様の新たな攻撃が早ければ週明けに起きる恐れもあるとして、警戒を呼び掛けている。

被害を偶然食い止めたとはいえど、1年間の情報収集による賜物でした。

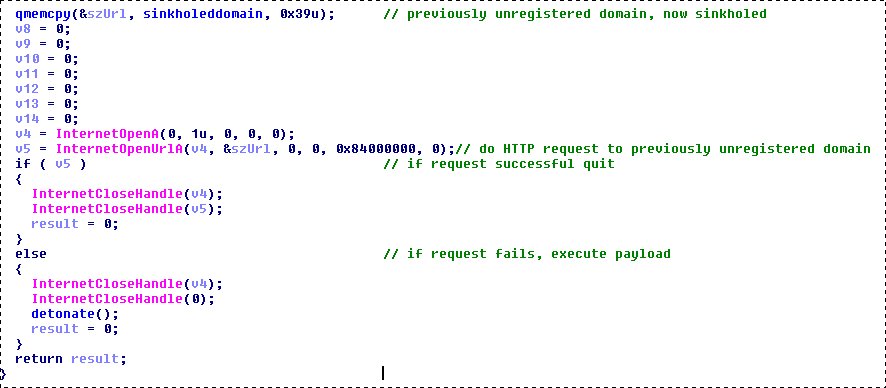

今回のランサムウェアが偶然停止したのは、そのウィルスの設計によるものでした。

他のサーバーにアクセスするために、登録されていたドメインにたいしてSMBに接続を試み、それが成功するとSandbox内にいると理解して自滅するように作られていました。彼らは、登録されていないドメインを買い取りそこをシンクホールとすることによって、ウィルスを自滅させることに成功しました。

ウィルスを自滅させるまでの詳細な記録は、彼らのサイトで公式に発表されています。下記リンク(英語)

https://www.malwaretech.com/2017/05/how-to-accidentally-stop-a-global-cyber-attacks.html

ウィルスを食い止めるきっかけとなったコードの一部も公開されました。

#WannaCry propagation payload contains previously unregistered domain, execution fails now that domain has been sinkholed pic.twitter.com/z2ClEnZAD2

— Darien Huss (@darienhuss) 2017年5月12日

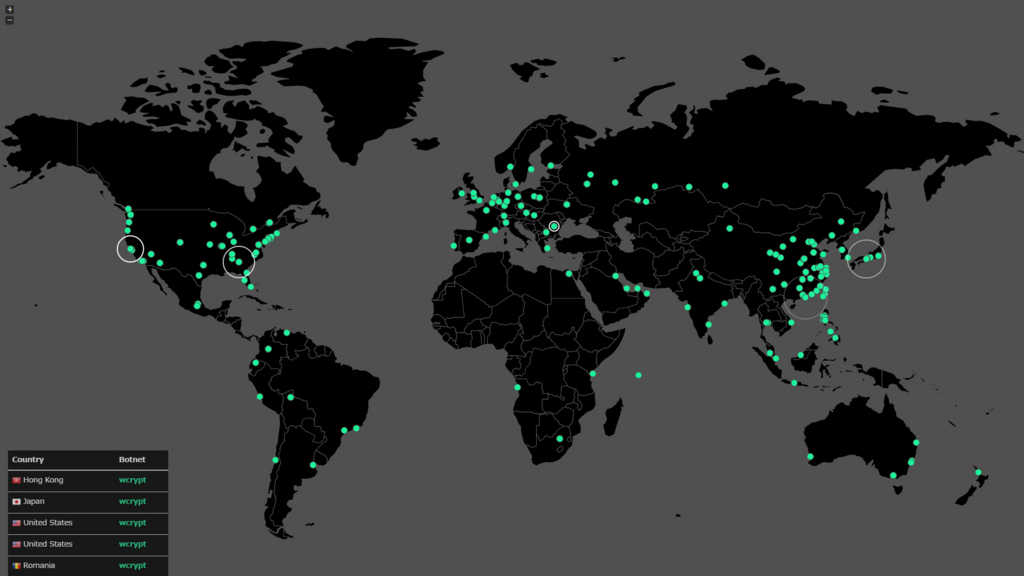

今回氾濫しているランサムウェアの状況をチェックするマップもあります。

https://intel.malwaretech.com/WannaCrypt.html

国内でも2000端末の感染が確認されています。

以下のシステムでお使いの場合は、パッチをあてておきましょう。

パッチに関する情報(Microsoft)

マイクロソフト セキュリティ情報 MS17-010 - 緊急

- Windows Vista Service Pack 2

- Windows Vista x64 Edition Service Pack 2

- Windows 7 for 32-bit Systems Service Pack 1

- Windows 7 for x64-based Systems Service Pack 1

- Windows 8.1 for 32-bit Systems

- Windows 8.1 for x64-based Systems

- Windows RT 8.1

- Windows 10 for 32-bit Systems

- Windows 10 for x64-based Systems

- Windows 10 Version 1511 for 32-bit Systems

- Windows 10 Version 1511 for x64-based Systems

- Windows 10 Version 1607 for 32-bit Systems

- Windows 10 Version 1607 for x64-based Systems

- Windows Server 2008 for 32-bit Systems Service Pack 2

- Windows Server 2008 for 32-bit Systems Service Pack 2 (Server Core インストール)

- Windows Server 2008 for x64-based Systems Service Pack 2

- Windows Server 2008 for x64-based Systems Service Pack 2 (Server Core インストール)

- Windows Server 2008 for Itanium-based Systems Service Pack 2

- Windows Server 2008 R2 for x64-based Systems Service Pack 1

- Windows Server 2008 R2 for x64-based Systems Service Pack 1 (Server Core インストール)

- Windows Server 2008 R2 for Itanium-based Systems Service Pack 1

- Windows Server 2012

- Windows Server 2012 (Server Core インストール)

- Windows Server 2012 R2

- Windows Server 2012 R2 (Server Core インストール)

- Windows Server 2016 for x64-based Systems

- Windows Server 2016 for x64-based Systems (Server Core インストール)

*************

ランサムウェア情報

対策案(Softbank)

今回標的となったSMB v1 サーバー概要